雲端服務

雲端服務允許裝置連線至雲端伺服器,以使其供遠端用戶端安全地存取。

需要 BSP v1.0.117 或更高版本

必要條件

此服務需要外部存取伺服器以獲取 VPN 設定(預設連接埠 UDP/1194)以及 TCP 連接埠 443 上的自我組態/其他進階功能(僅限雲端伺服器模式),因此請檢查組態,確保沒有防火墻阻止這些連接埠。

設定

如果您需要連線閘道裝置後面的端點,請確保路由器服務作用中,並對其進行如下設定:

- 透過網際網路存取連線至主要網路的 WAN 連接埠 (eth0)(雲端伺服器必須可從此網路存取)

- 連線至一個或多個端點服務的 LAN 連接埠 (eth1)(新建的私人網路)

使用雲端伺服器時自動支援此功能,但對於普通 OpenVPN 伺服器需要額外手動設定。

設定

可從系統設定的服務功能表存取設定選項(它們僅在服務啟用後可見)。目前有兩種伺服器類型可用:

- 雲端伺服器

- OpenVPN

在發生連線錯誤時,BSP v1.0.348 及更高版本中的重試逾時為幾何級數遞增:從 5 秒開始,連續重試為 2*(之前的時間)。即 5 秒、10 秒、20 秒、40 秒等,直到最大重試時間 5 分鐘。在之前的 BSP 版本中,重試時間固定為 5 秒。

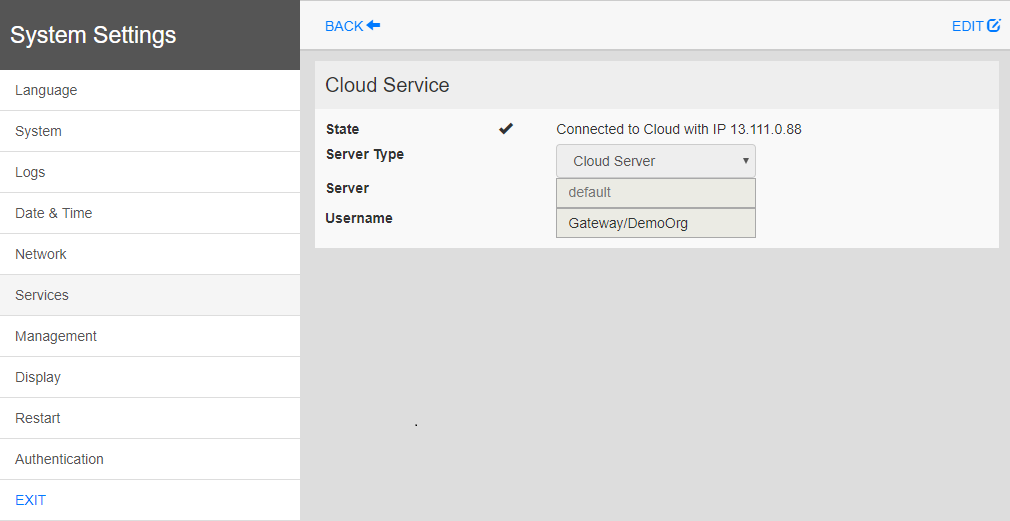

雲端伺服器

雲端伺服器是一種基於 VPN 的解決方案,允許使用者無線連線閘道及端點。它提供全面的管理基礎架構,讓這些程序順利進行。

組態會自動從雲端伺服器下載,因此必要的參數只有「伺服器」(主機名稱或 IP 位址)、「使用者名稱」及「密碼」。

OpenVPN

此模式使用標準 OpenVPN 組態來連接裝置。

案例 A:提供了組態檔

在基於 OpenVPN 伺服器的遠端存取環境中,管理員通常直接向最終使用者提供一系列 OpenVPN 組態檔。

在這種情況下,組態非常直接,因為它只需要兩個簡單的步驟:

- 瀏覽並上傳 N 檔案(這應包括至少一個主要 OpenVPN 組態檔,但也可能包括 .pem、.p12 或其他格式的伺服器及/或用戶端憑證);確保使用平台相關的多選功能一次性選擇所有需要的檔案;

- 選擇適當的身份驗證類型,並按需要插入憑證。

您已完成!現在按「儲存」,稍候一會兒,您應該會看到更新的連線狀態。

案例 B:未提供組態檔

如果您的系統管理員尚未提供組態檔,您需要自己建立 OpenVPN 組態檔。

範例 1:使用者名稱/密碼

此範例使用:

- 基於使用者名稱/密碼的身份驗證

- LZO 壓縮和 TAP 裝置

- 伺服器在 UDP 連接埠 1194 上執行

openvpn.conf

client dev tap proto udp remote testserver.whatever.com 1194 comp-lzo ca cacert.pem auth-user-pass

此組態檔僅涉及一個外部檔案 (cacert.pem),因此:

- 使用「瀏覽」選項上傳這 2 個檔案

- 插入分配給您的使用者名稱與密碼 - 請注意,auth-user-pass 選項亦可採用檔案參數,如此您甚至可以在新檔案中插入換行符分隔的使用者名稱與密碼,並在這裡指定其名稱(不建議);在這種情況下,您在瀏覽檔案並選擇無(從檔案)驗證方法時亦可選擇外部檔案

- 儲存並等待狀態變更

範例 2:普通憑證

此範例使用:

- 基於普通 X509 憑證的身份驗證

- LZO 壓縮、TUN 裝置、自訂 MTU 及 AES-128-CBC 密碼

- 伺服器在 TCP 連接埠 1195 上執行

openvpn.conf

tls-client dev tun proto tcp tun-mtu 1400 remote testserver.whatever.com 1195 pkcs12 mycert.p12 ca cacert.pem cert client.pem key client.key cipher AES-128-CBC comp-lzo verb 4

此組態涉及 3 個檔案(cacert.pem、client.pem、client.key),因此:

- 使用「瀏覽」選項上傳主要 openvpn.conf 及外部檔案(總共 4 個)

- 由於無需密碼,因此請選擇無(從檔案)身份驗證

- 儲存並等待狀態變更

範例 3:密碼保護的 PKCS #12 憑證

此範例使用:

- 基於憑證的身份驗證(密碼保護的 PKCS #12)

- 其他參數與範例 2 相同

openvpn.conf

[..] pkcs12 mycert.p12

PKCS #12 搭售方案通常包含兩個 CA 憑證用戶端密鑰對,因此這個組態檔只涉及一個外部檔案 (mycert.p12)。因此:

- 使用「瀏覽」選項上傳這 2 個檔案

- 選擇憑證身份驗證

- 插入應該用於解密包含您的憑證之 PKCS #12 搭售方案的密碼

- 儲存並等待狀態變更

範例 4:透過密碼保護的 PKCS #12 憑證 + 使用者名稱/密碼進行雙重身份驗證

此範例使用:

- 基於憑證的身份驗證(密碼保護的 PKCS #12)和使用者名稱/密碼

- 其他參數與範例 2 相同

openvpn.conf

[..] pkcs12 mycert.p12 auth-user-pass

使用「瀏覽」選項上傳這 2 個檔案

選擇憑證+使用者名稱/密碼身份驗證

插入用於 PSK 身份驗證的使用者名稱和密碼

插入 PKCS #12 密碼

儲存並等待狀態變更

連結

如需更多詳細資訊,請參閱 OpenVPN 文件。